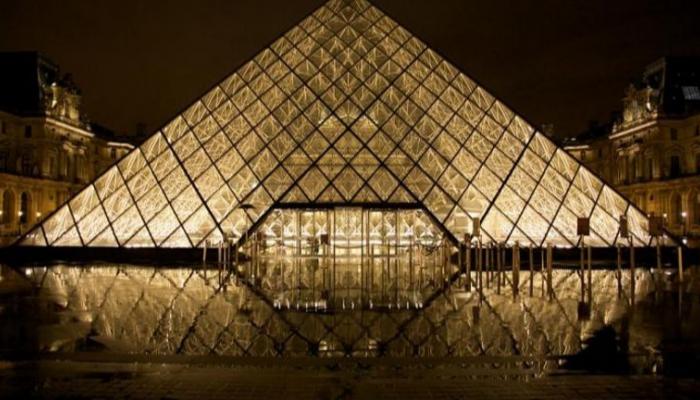

سرقة متحف اللوفر.. كيف اخترق اللصوص جدار الحماية التقنية؟

لم تتجاوز مدة العملية 7 دقائق، خلالها وصل لصوص إلى نافذة جانبية تطل على قاعة “أبوللو” في متحف اللوفر مستخدمين منصة رفع هيدروليكية، واستغلوا وجود سقالات ومعدات أعمال الصيانة عند ضفة نهر السين كغطاء للاقتراب.

صعد الجناة بالرافعة إلى النافذة، وكسروا الزجاج المدرع بمنشار قرصي كهربائي صغير ثم دخلوا إلى الداخل واستهدفوا بدقة خزانتين زجاجيتين؛ الأولى احتوت مجموعة مجوهرات نابليون، والثانية احتوت مذكرات وسلاسل تعود لسلالات الملوك الفرنسيين، ثم انسحبوا خلال أقل من سبع دقائق من بدء التحرك حتى المغادرة.

تفاصيل التعطيل التقني وأساليب التشويش والاختراق

وفقا لمعلومات فنية كشفها الخبير التكنولوجي الدكتور محمد مغربي في تدوينة علي حسابه علي فيسبوك، اعتمد المهاجمون على أجهزة تشويش متطورة (Jammer) تعمل على ترددات محددة لبث طيف راديوي مكثف يقطع قنوات الاتصال بين كاميرات المراقبة وأجهزة التسجيل أو الخوادم المركزية، مما يجعل الكاميرات “عمياء” ويمنع تسجيل الفيديو الآني وإطلاق التنبيهات.

وأضاف الدكتور مغربي: أنواع هذه الأجهزة تتراوح بين بدائل بسيطة تعتمد بث موجة مستمرة (Continuous Wave) إلى أجهزة أكثر تطوراً تنتج نبضات أو نماذج طيفية معقدة/مُعدّلة، وبعضها مبني على منصات راديو معرف بالبرمجيات (SDR) يتيح تغيير الترددات والنمط بسرعة لتفادي الكشف.

وأشار إلى أن هذه الأجهزة توفر في أسواق غير رسمية يجعلها متاحة لمن يمتلك المال والقدرة على الشراء، وأسعارها تتصاعد مع مدى التغطية وتعقيد إمكانية تشفير أو استهداف بروتوكولات ربط معيّنة.

في المقابل، استغل المهاجمون اعتماد العديد من أنظمة الإنذار وحساسات الحركة على شبكات لاسلكية — شبكات مثل Wi-Fi وZigbee وBluetooth Low Energy — وهي تعمل عادة على نطاق 2.4 غيغاهرتز أو نطاقات قريبة، ما يتيح لمهاجم يمتلك معلومات مسبقة عن طراز الأجهزة وبروتوكولاتها أن يشن اعتراضات أو هجمات متقدمة مثل هجمات فصل الاتصال (deauthentication)، تزوير عناوين الأجهزة (MAC spoofing)، حقن إشارات مزيفة (spoofing) أو إدخال ضوضاء متغيرة (Variable Noise) وReplay/Man-in-the-Middle ليتلاعب بقيم الحساسات ويجعلها تقرأ حالة سكون.

ولفت الدكتور مغربي إلى أن هذه العمليات قد تنفذ بواسطة أدوات برمجية متخصصة أو أجهزة SDR تُرسل إشارات مُحاكية لبروتوكول الجهاز، فتُخطئ النظام في قراءة الحركة أو تتوقف استجابته مؤقتاً.

الحدث جمع بين تعطيل إلكتروني ودخول ميداني تقليدي: أجهزة تشويش لقطع الاتصالات، هجمات شبكية لتزوير إشارات الحساسات، وأدوات يدوية ومعدات رفع للوصول المادي إلى نوافذ عرض مدرعة وكسرها بمنشار قرصي صغير.

كما أن وجود أعمال الصيانة والضجيج والمواد حول الضفة سهّل تغطية صوت المنشار وحركة المهاجمين، مما مكنهم من إنجاز العملية بسرعة وبترتيب دقيق.

الثغرات التقنية والتشغيلية المكشوفة

الاستهداف الدقيق لخزانتين محددتين، المعرفة بمواعيد بدء الصيانة واستغلال الضجيج كغطاء، والقدرة على مزامنة التعطيل التقني مع التحرك الميداني، كلها مؤشرات قوية تدعم فرضية وجود معلومات مسرّبة أو تعاون من داخل المؤسسة (Insider Threat).

مثل هذا المستوى، وفقا لمغربي، من التخطيط يُستدعى لاختصاص فني ببنية الحماية أو اطلاع على جداول العمل وتنظيمات الموقع، وليس مجرد تنفيذ عشوائي.

وأوضح أن الحادثة أبرزت غياب رقع أساسية في منظومة الحماية: الاعتماد على قنوات لاسلكية حساسة من دون بنية احتياطية سلكية مؤمّنة أو تشفير قوي، استغلال ضعف بروتوكولات الاتصال اللاسلكي، نقص آليات كشف التلاعب (Tamper Detection) لكل نقطة ميدانية، والاعتماد على تخزين محلي للفيديو قد يتعرض للتلف أو الالتباس بدلاً من وجود نسخ متزامنة خارجية ومحمية.

كذلك دلّ الحادث على غياب اختبارات اختراق دورية (Penetration Testing) من فرق متخصّصة كانت ستمكّن من اكتشاف نقاط الضعف قبل استغلالها، وغياب أجهزة رصد التشويش (Jammer Detection) ومعدات التحري الطيفي التي تستخدم محللات طيفية ومحددات اتجاهية (RF direction finding) لتعيين مصدر التشويش في الوقت الفعلي.

الأجهزة المتاحة في السوق السوداء لتشويش أو تعطيل الأنظمة تتفاوت في قدراتها؛ بعضها بسيط ويغطي نطاقاً قصيراً، وأخرى قادرة على تغيّر الترددات وخلق نماذج تشويش متقدمة تستهدف تشفير أو بروتوكولات معيّنة، ما يزيد خطورة استغلالها في هجمات منظّمة.

نقاط فنية إضافية يُستحسن مراعاتها

وأشار الدكتور مغربي إلى أن وسائل التخفيف التقنية المتقدمة تشمل تركيب أجهزة مراقبة طيفية دائمة تعمل كحساسات مماثلة لحساسات الحركة لكنها للموجات اللاسلكية، واستخدام أنظمة تحديد مصدر الموجات عبر فرق زمن الوصول (TDOA) أو محددات الزاوية (AoA) لنشر فرق إنفاذ ميدانية تقوم بتحديد موقع المرسل المشبوه بسرعة. من التقنيات الأخرى الفعّالة اعتماد شبكة مختلطة تجمع بين مسارات سلكية وألياف ضوئية داخلية لحمل بيانات الكاميرات، مع نسخ تسجيلية غير قابلة للتغيير (write-once) ومزامنة توقيت مع مصادر زمنية خارجية مؤمنة بحيث يصعب العبث بسلاسل الأحداث.

كذلك من المتوقع الاعتماد على تشفير قناة النقل بطبقات متعددة (TLS/DTLS للكاميرات، شهادات أجهزة مُدارة عبر HSM) وتقسيم شبكات المراقبة في VLANs وSegmentations تحد من قدرة المهاجم على التحرك عرضياً داخل الشبكة.

برمجيات إدارة الأحداث والمعلومات الأمنية (SIEM) مع قدرات تحليل سلوكي وتشخيص الشذوذ يمكنها ربط أحداث تبدو متفرّقة — مثل وقوع انقطاع طيفي مؤقت مع حركة ميدانية غير متوقعة في نفس الموقع — وتنبيه فرق الاستجابة بسرعة.

أدوات الكشف عن التزوير (anti-spoofing) في الحساسات وإجراءات تحقق متعددة المسارات للمنبهات (multi-path alarm verification) تقلل فرص وقوع إنذار كاذب أو تعطيل ناجح.

تشغيلياً وإدارياً ما يجب مراجعته فوراً

تستدعي الواقعة تشديد إجراءات التعاقد مع مقاولي الصيانة ومراجعة جداول العمل وتعزيز فحص هوية العاملين والمورّدين والزيارات المؤقتة، وربط أي عمل ميداني كبير بنقاط اتصال وموافقة إدارية تقيد تحرّك المعدات الثقيلة والرافعات حول مواقع العرض الحساسة.

كما يتعين وضع إجراءات متزامنة عند أعمال الصيانة تتضمن مراقبة طيفية مؤقتة ونقاط تسجيل محمولة لا تعتمد على الشبكات المحلية أثناء أعمال العزل المؤقت أو الترميم.

الاستثمار في تدريب فرق استجابة للحوادث يجمع بين مهاراتٍ سبرانية وميدانية، وتزويدها بأدوات تعقب إشارات التشويش ومحددات الاتجاه الطيفي، سيقلل من زمن الاستجابة ويجعل تعطيل مثل هذه الأدوات أقل فاعلية.

aXA6IDQ1LjE0LjIyNS4xMCA=

جزيرة ام اند امز